Murderboard Kapitel 01: Spuren

Der Zeitfaktor

Spuren sind die »Metadaten« einer Tat eines Vorgehens einer Kommunikation oder auch einer Anwesenheit bzw. eines Dagewesenseins. Spuren zeigen uns auf dass etwas passiert ist aber häufig auch wie etwas passiert ist. Spuren betrachtet man immer im Nachgang denn sie müssen ja erst da sein um betrachtet werden zu können. Wie groß der zeitliche Abstand zwischen dem Entstehen von Spuren und der Betrachtung ist kann sich stark unterscheiden. So haben Forscher:innen 2017 untersucht wie Ötzi eine Mumie aus dem Eis der Ötztaler Alpen vor etwa 5.300 Jahren zu Tode gekommen ist und so einen Mord mit leichter zeitlicher Verzögerung aufgeklärt.

Manche Spuren verschwinden aber auch. Nicht nur die bekannten Spuren im Sand die man gestern noch fand … Auch z.B. K.O.-Tropfen können bereits 24 Stunden nach Verabreichung nicht mehr im Blut des Opfers nachgewiesen werden.

Es gibt auch Spuren die nicht als »Störfaktoren« erkannt werden die sich ins Bild fügen und keinerlei Stirnrunzeln bei geübten Betrachtern hervorrufen. Ein klassisches »sieht nach einem Unfall aus«. Oder der Tod betagter Personen der keinen überrascht aber Erb:innen erfreut.

Und dann gibt es die Spuren die Onlineverbrechen hinterlassen. »IP-Adressen« und »Logdaten« klingen vielleicht kryptischer als Fußspuren Herzrhythmusstörungen oder »Richtung aus der der Pfeil kam« sind aber ebenso aufschlussreich.

Die Zeit ist nicht nur bei Verbrechen oder in der Physik allgegenwärtig. Computer sind auf Taktgeber angewiesen. Damit sind Uhren und der Blick darauf ein ständiger Begleiter in der digitalen Welt. So ziemlich alle Werkzeuge die zum Programmieren verwendet werden ermöglichen einen leichten Blick auf die aktuelle Zeit. Zeiten oder Zeitstempel wie es so schön heißt sind digital ein hervorragender Ariadnefaden. An diesem kann man sich immer orientieren.

Ein an sich harmloser Beginn

Leon ist Student und hat einen schmalen Geldbeutel. Sein Computer ist kaputt und er braucht dringend einen neuen. Also geht er zu einem Computerladen der auch wiederaufbereitete (»refurbished«) Geräte anbietet. Er entscheidet sich für einen aufbereiteten Laptop. Sein defektes Gerät gibt er als Ersatzteillager in Zahlung.

Datenträger

Früher oder später muss etwas dauerhaft gespeichert werden. Unter dauerhaft versteht die Informatik den sogenannten nichtflüchtigen Speicher der Bits und Bytes für eine gewisse Zeitspanne auch ohne Stromversorgung speichern kann. Die digitalen Tontafeln können verschiedene Formen annehmen. Angefangen hat das Speichern mit magnetischen Datenträgern wie Bändern Disketten und rotierende Metallscheiben. Begleitend kamen optische Datenträger hinzu (CD, DVD, BluRay). Moderne Medien verwenden Computerchips die sich kleine elektrische Ladungen merken also speichern. Der eigentliche Vorgang des Speichers hinterlässt Spuren in Form von Magnetfeldern elektrischen Feldern oder Materialeigenschaften ganz abhängig von der Methode.

Die Spurensuche auf und an Datenträgern beschäftigt sich mit dem Zugriff auf gespeicherte Daten und deren Analyse. Die Kopie spielt eine zentrale Rolle da alle Untersuchungen an Kopien des Originals durchgeführt werden. Man möchte so unabsichtliche Veränderungen während der Analyse verhindern. Was genau auf welche Weise von welchem Medium ausgelesen werden kann hängt stark von der verwendeten Technologie ab. Spuren finden sich überall wenn man nicht gerade einen Schmelzofen zwecks Vertuschung zu Hand hat. Selbst zerbrochene CDs können auf den Bruchstücken Datenfragmente enthalten. Das klingt sehr nach Film und Fernsehen aber es geht gelegentlich nur um kleine Datenmengen wie Passwörter Logins Schlüssel oder Metadaten. Dafür können schon kleine Teile des Ganzen ausreichend sein.

Netzwerke

Versendet man Daten über ein Netzwerk so werden diese in kleinere Teile geteilt und einzeln über viele Zwischenstationen transportiert. Man kann sich das wie eine Lieferung vorstellen die in einer Reihe von handlichen Paketen versendet wird. Diese Pakete können natürlich jeweils Spuren erzeugen. Einerseits könnten die einzelnen Stationen Kopien der Pakete anlegen. Außerdem gibt es noch den digitalen Absender und Empfänger. Welcher Punkt mit welchem anderen Punkt kommuniziert lässt sich ebenso aufzeichnen. Bei komplexeren Protokollen kommen noch weitere Daten hinzu. Ein Webserver kann aufschreiben welcher Endpunkt (= welches Endgerät) wann welche Daten abgerufen hat. Daraus lässt sich beispielsweise der Zweck der Übertragung ableiten.

Diese Spuren müssen nicht immer automatisch erhoben und gespeichert werden. Die für die Spuren notwendigen Daten entstehen allerdings immer ob sie dann auch gespeichert werden oder nicht.

Dateien und Nachrichten

Digital wie auch analog sind Informationen immer in definierten Portionen vorhanden. Die Aktenordner und Bücher entsprechen Dateien. Notizzettel Postkarten und Briefe entsprechen Messenger Nachrichten und E-Mails. Das alles kann beliebig angeordnet sein – sortiert chaotisch an einem Platz (sprich auf einem Gerät) verteilt auf mehrere Orte oder Personen. Das Sichten und richtige Verbinden dieser Fundstücke ist eine hohe Kunst und erfordert Erfahrung. Mit Glück tragen Dateien Zeitinformationen in oder an sich. E-Mails haben oft einen Verlauf mit zeitlichen und örtlichen Informationen in ihrem Inhalt sofern sie vollständig vorliegen (sprich mit Umschlag und darauf befindlichen Poststempeln).

Ein nächster Schritt

Leons defekter Laptop wird derweil beim Händler auseinandergenommen. Ersatzteillager im Wortsinn. Das defekte Mainboard wird entsorgt die restlichen Teile wie Tastatur Bildschirm Festplatte Touchpad und mehr kommen in Kisten mit weiteren Tastaturen Bildschirmen Festplatten und Touchpads und warten auf eine neue Verwendung. Als Erstes kommt der Bildschirm aus Austauschteil in einem anderen Laptop zum Einsatz dann die Festplatte. Diese wird formatiert und das System wird neu installiert. Und damit ist das nächste Gerät bereit für die nächste Lebensdauer.

Metadaten

Metadaten sind strukturierte Daten die bestimmte Merkmale der eigentlichen Daten beschreiben. Sie geben den Kontext vor und helfen die sie beschreibenden Daten zu verstehen und zu verarbeiten. Metadaten alleine können sehr verräterisch sein. Man kann beispielsweise Beziehungen ableiten. Wer mit wem in Kontakt steht ist durchaus interessant. Oft beziehen sich Metadaten auf Kommunikation. Neben den Kommunikationspartnern gibt es auch manchmal eine inhaltliche Beschreibung. Bei Ermittlungen gilt als Faustregel generell: Je Metadaten desto besser.

Aus dem Alltag kennen wir Metadaten. Telefonnummern die Gerätekennung von Mobiltelefonen oder E-Mail Adressen sind Beispiele. Sie enthalten meist keine persönlichen Informationen sie können aber Personen zugeordnet werden.

Links

DeepSec Blog

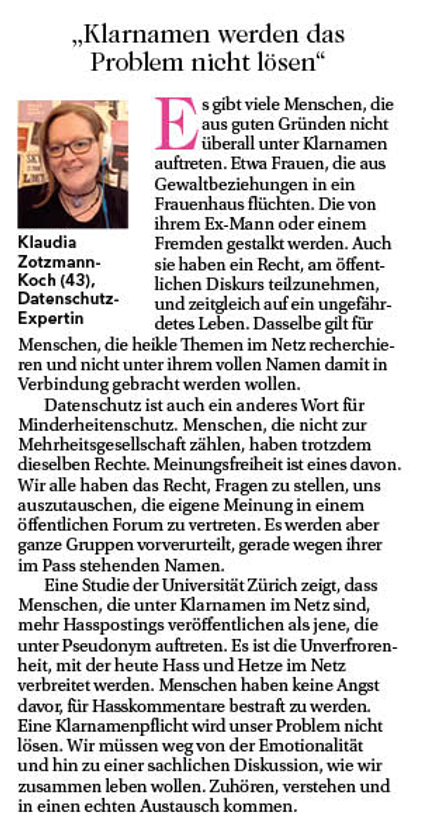

Dann haben die halt meine Daten. Na und?! – Einsteiger:innen-Buch in digitale Selbstverteidigung von Klaudia

Murderboard-Talk von René und Klaudia bei der #pw20

Weitere Teile der Serie

00 – Prequel

01 – Kapitel 01: Spuren

02 – Kapitel 02: Ermittlungen

03 – Kapitel 03: Serienhacker: Organisiertes Verbrechen oder auch »Grand Theft Data«

04 – Kapitel 04: Trojanischer Amtsschimmel oder auch: Staatliches Hacken

4 Kommentare